Privacy

Whspr, come venire contattati senza divulgare il proprio indirizzo email!

Contattati ed essere contattati: inutile dirvi quanti sono i mezzi per comunicare con internet. Ma a prescindere dal numero di questi tanti strumenti, è bene ricordarsi sempre che il più celebre tra i mezzi è, e a quanto pare resterà […]Continua a leggere

Street View non viola la privacy, Google vince la causa

E’ ufficiale, Aaron e Christine Boring non hanno subito alcun danno alla privacy. Google ha vinto la causa intentata dai due coniugi che si erano sentiti offesi dal trovare su StreetView la foto della propria abitazione ripresa dalle pronte telecamerine […]Continua a leggere

Video Tutorial: come creare una cartella protetta da password (senza programmi aggiuntivi)

Siete in vena di geekate? Benissimo, perché oggi abbiamo in serbo per voi uno di quei trucchetti facili, veloci e di sicuro effetto. Come avrete ampiamente intuito dal titolo del post, stiamo per vedere insieme come creare una cartella protetta […]Continua a leggere

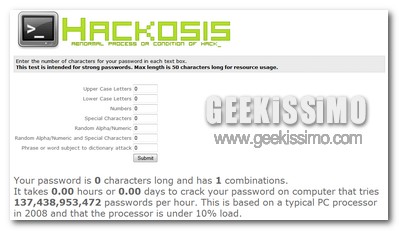

Quanto sono sicure le tue password? Scoprilo con Hackosis

A meno che non si stia parlando di masochisti o sprovveduti, qualsiasi utente ritiene pressoché inviolabili le password che sceglie di utilizzare su siti Internet, forum, servizi bancari on-line, sistemi operativi, programmi e via discorrendo. Come noi geek ben sappiamo, […]Continua a leggere

5 ottimi strumenti per visitare i siti bloccati

Come quasi ognuno di noi ha avuto modo di sperimentare in prima persona, in scuole ed uffici (sia pubblici che privati) vengono spesso applicate delle restrizioni che non permettono di visitare taluni siti web dai computer lì presenti. Potevamo, da […]Continua a leggere

Nascondere/cifrare file e cartelle: 7 ottimi programmi gratuiti per farlo

Soprattutto quando il proprio PC viene frequentemente utilizzato da molteplici utenti, è importantissimo proteggere nel migliore dei modi le cartelle ed i file cosiddetti “sensibili“. Le cose zozze? No, non solo, anche i documenti che – per un motivo o […]Continua a leggere

Sicurezza e privacy: 6 applicazioni da avere sulla propria penna USB

Quella che spesso amiamo chiamare “cassetta degli attrezzi da geek“, viene spesso tradotta nella realtà come una penna USB in cui ognuno di noi conserva programmi utili alle più varie finalità. Tra questi, particolare attenzione viene costantemente posta a tutti […]Continua a leggere

Facebook e la privacy

Dall’arrivo di Facebook, sulla rete si sono moltiplicati a dismisura i social network che ci permettono di incontrare vecchi amici e curiosare tra i fatti altrui. Questo pullulare di piazze virtuali ha messo in pericolo la privacy degli utenti che, […]Continua a leggere

Discussione: Internet e la Privacy!

Oggi è domenica, ed essendo questo un giorno diverso dagli altri spesso ci capita di fare cose diverse da quelle che facciamo gli altri giorni. Una piccola parentesi del genere può essere fatta, perché no, anche su Geekissimo. Geekissimo non […]Continua a leggere

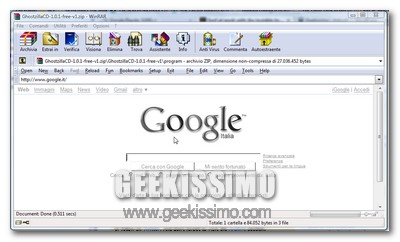

Ghostzilla, trasformare qualsiasi programma in browser

Vi piacerebbe navigare nel web utilizzando WinRAR? Ed allora, perché non “sguazzare” su Geekissimo (e tutti gli altri vostri siti preferiti) utilizzando Paint, piuttosto che WordPad o IrfanView? No, carissimi amici, non siamo diventati pazzi. Ci stiamo semplicemente divertendo ad […]Continua a leggere

Di chi sono i diritti dei documenti conservati sui servizi di Office on-line?

Di chi sono i diritti dei documenti conservati sui servizi di Office on-line? Questa la spinosa questione che moltissime persone – utenti di questa nuova tipologia di servizi per la creazione e la conservazione di documenti di testo, fogli di […]Continua a leggere

Keylogger: cosa sono e come proteggersi

Quando si utilizza un computer la prima cosa che non bisogna mai sottovalutare è la sicurezza. Un tema sicuramente difficile da affrontare, soprattutto se ci si trova ad operare su pc che non sono personali. Tra i tanti metodi che […]Continua a leggere

Proteggiamo i nostri file: guida definitiva per i paranoici della sicurezza

Al giorno d’oggi i computer vengono utilizzati da più persone, tanti saluti al personal computer, personalmente in famiglia non ho mai avuto nessun file da nascondere ma ovviamente al lavoro o a scuola la situazione può essere ben diversa. Fortunatamente […]Continua a leggere

“Stanotte ci facciamo il bagno nella piscina di quel riccone?”. Spopola in Europa lo strano fenomeno del “dipping”

La notizia sta facendo in queste ore il giro dei principali siti d’informazione, e ovviamente non potevamo perdercela. Si tratta della singolare moda del “dipping”. Che cos’è il dipping? Beh, se cerchiamo sul dizionario “dip” in inglese significa “breve immersione”, […]Continua a leggere