Privacy

“L’immagine della mia casa in Google Street View viola la mia privacy” e una coppia fa causa a Google

Di cause frivole se ne fanno fin troppe ogni giorno, ormai ogni pretesto è diventato buono per chiamare davanti al tribunale qualcuno, e Google lo ha dovuto provare a sue spese. Forse neanche l’azienda di Mountain View avrebbe mai pensato […]Continua a leggere

Mac OS X hackerato più velocemente di Windows e Linux

Apple sbandiera ai quattro venti la sicurezza di Mac OS X in contrasto con le vulnerabilità dei sistemi operativi Windows. Ma durante il Pwn20wn, un contest di hacking, dove i vari hackers dovevano cercare di hackerare appunto e prende il […]Continua a leggere

Phishing, oltre 300mila le vittime in Italia

Mai caduti nella trappola del phishing? Ormai ne parliamo sempre più spesso perché sembra che internet, presente sempre più nella vita degli italiani, stia dando sempre più spazio, purtroppo, anche ai truffatori: le vittime di tentativi di frodi realizzate attraverso […]Continua a leggere

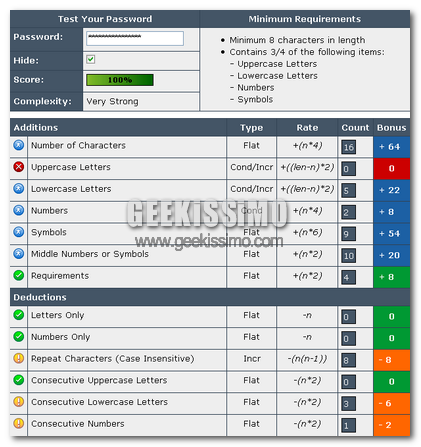

Creare una password sicura con Password Meter

Password Meter è un tool online con il quale puoi testare la data del tuo compleanno, anniversario, nome dell’animale domestico per verificare che siano sicuri come pensi. Come molti di voi avranno intuito già dal nome questo servizio permette di […]Continua a leggere

WIPFW e NetDefender, due firewall open source e gratuiti per Windows

Sono ormai in un numero più che considerevole i geek che cercano, nei limiti del possibile, di utilizzare anche su un sistema commerciale come Windows il maggior quantitativo possibile di software open source, oltre che gratuiti. Proprio per questo, oggi […]Continua a leggere

Ecco come tentare di sfuggire alla telecamere

Si chiama I.R.A.S.C che sta per “Infra Red Against Surveillance Cameras” ovvero “Luce Infrarossa Contro le Telecamere di Sorveglianza” ed è un dispositivo che dovrebbe teoricamente permettere di passare inosservati. I produttori stessi lo definiscono un dispositivo che permette ad […]Continua a leggere

P2P Anonimo: scarica e condividi senza essere “spiato”

Anche se il file sharing ha contenuti perfettamente legali, non è bello sapere di poter essere spiati da pirati informatici. Per questo, viene in nostro aiuto l’ I2P, meglio conosciuto come “P2P Anonimo”, il quale, attraverso software specifici, protegge la […]Continua a leggere

Usa, un disegno di legge per rendere illegale il posting anonimo in internet

Non preoccupatevi: per il momento, almeno in Italia, l’anonimato di chi utilizza internet non è a rischio. Ma forse negli Stati Uniti un pochino lo è. Un politico del Kentucky ha infatti depositato una proposta di legge per rendere il […]Continua a leggere

Google e l’incredibile leggerezza del comandante di una base militare americana

Qualche tempo fa con un caro amico ci eravamo soffermati a cercare, su Google Earth, le basi militari americane e italiane. E avevamo constatato, con grande stupore, che era possibile addirittura vedere quanti e che tipo di aerei erano schierati, […]Continua a leggere

Le informazioni contenute sui nostri computer sono molto più a rischio di quanto pensiamo

È allarme sicurezza per i nostri fedeli computer. Secondo alcune nuove ricerche, infatti, i dati contenuti sarebbero molto più vulnerabili di quanto pensiamo. Ad esempio: lo sapevate che è possibile recuperare abbastanza facilmente tutti i dati contenuti nella Ram? Questa […]Continua a leggere

Il computer venduto su eBay con i dati segreti di un ministero Gb

Vi è mai capitato di aprire un pacco acquistato su eBay e trovarvi dentro strane sorprese o oggetti particolari? Un tecnico informatico di Manchester, in Gran Bretagna, stava riparando un computer portatile quando ha trovato, nascosto all’interno dello stesso, un […]Continua a leggere

Trovato il modo di decriptare facilmente informazioni cifrate

Un brivido deve aver scosso i produttori dei sistemi operativi e software di sicurezza alla notizia diffusa dall’università di Princeton. Infatti Edward W.Felten, direttore del Center for Information Tecnhology Policy ha raccontato di essere riuscito con il suo gruppo di […]Continua a leggere

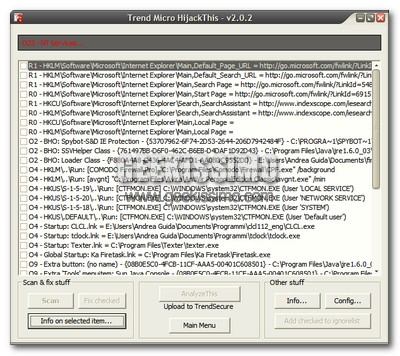

5 strumenti per analizzare automaticamente i log di HijackThis!

Purtroppo anche ai geek più esperti può capitare di diventare vittime di virus, trojan ed altri tipi di malware, talvolta veramente devastanti. E allora come fare a prevenire tutto ciò? La risposta è semplice: oltre agli immancabili antivirus, antispyware e […]Continua a leggere

Organizzare il proprio ufficio senza carta grazie a PaperArchiver

Una delle manie che molti geek hanno in comune è senza ombra di dubbio quella di costruirsi un paperless office, vale a dire un ufficio senza tutte quelle scartoffie cartacee che rischiano solo di ingombrare scrivanie e scaffali piuttosto che […]Continua a leggere