Se cercavate un argomento valido per ampliare la discussione su Linux e sicurezza informatica cominciata ieri, ecco una notizia che potrebbe fare al caso vostro.

Stiamo parlano della scoperta effettuata dal ricercatore indipendente russo Denis Sinegubko, il quale ha individuato una botnet che sfrutta un centinaio di server Web Linux (senza una distro in particolare) per dirottare gli utenti su siti Web, apparentemente innocui, contenenti del software maligno.

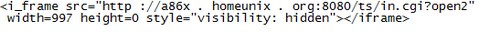

Il tutto funziona grazie a ginx, un server web cattivo che – coperto dal traffico “regolare” dei server Apache sulla porta 80 – inietta codice malevolo sfruttando la porta 8080, e a degli iframe (di cui trovate un esempio qui sotto) che richiamano i servizi di DNS dinamico DynDNS e No-IP per reindirizzare le vittime verso i server infetti.

Ma com’è stata possibile la creazione di una botnet simile, piccola ma sintomatica del fatto che le cose si stanno facendo serie anche in casa Linux?

La risposta a questa domanda l’ha provata a dare lo stesso Sinegubko, secondo cui gran parte delle colpe dell’avvenuto va da attribuirsi agli amministratori dei server, i quali avrebbero permesso ai malintenzionati (ossia, coloro che attualmente comandano la rete di server e client infetti) di sniffare le loro password, e di conseguenza quelle dei vari server FTP, senza troppe difficoltà.

Ricapitolando, ci troviamo di fronte ad una questione seria. Per ora non serissima, ma da tenere senz’altro d’occhio, soprattutto dopo la recente attivazione di due nuovi indirizzi atti a diffondere malware.

Non ci rimane che attendere per scoprire come andrà a finire la questione: la botnet di server web Linux estenderà i suoi tentacoli verso lidi ancora felici o il tutto si rivelerà come un semplice atto dimostrativo?

Via | The Register

I commenti sono chiusi.