La piattaforma Blogger, di proprietà Google, non ha certo bisogno di presentazioni in quanto, come sapranno tutti, permette a qualsiasi utente (avente un account Google) di creare gratuitamente il proprio blog con un dominio del tipo .blogspot.com o di acquistarne uno (.com, .net ecc…).

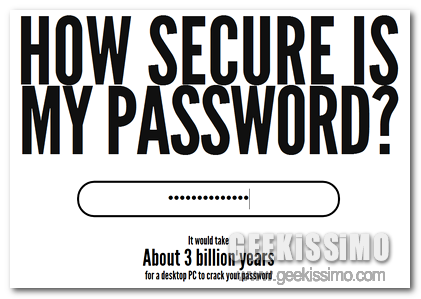

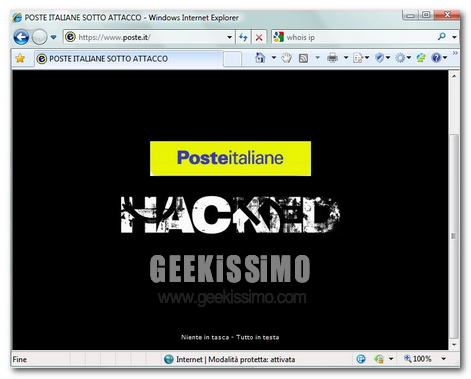

Il video che andremo a proporvi è alquanto preoccupante, riguardo la sicurezza presente su Blogger. Dal filmato emerge come un utente malintenzionato potrebbe rapidamente ottenere i privilegi amministrativi di un account Blogger qualsiasi.

Ciò significa, in parole povere, che si può appropriare completamente del blog, scrivere articoli, cancellarli, creare pagine ecc…, insomma tutte le azioni che può eseguire un normale amministratore di un blog creato con Blogger.