Windows 7: ecco come sarà il nuovo UAC

Sin dalla sua prima release Google Chrome ha fatto scalpore a causa del fatto che Google poteva tramite questo browser raccogliere dati degli utenti, in modo del tutto anonimo, va specificato.

Alcuni sviluppatori tedeschi hanno creato una versione alternativa di Google Chrome chiama Iron, che basato appunto sul codice sorgente di Chrome, evita però di inviare qualsiasi tipo di report a Mountain View. Ma se vogliamo usare per forza Chrome, evitando però di inviare dati a Google?

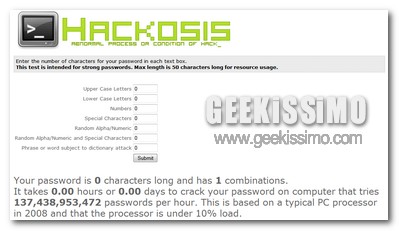

Se ne vedono di tutti i colori ormai e la paura un po’ ci prende: in molti, purtroppo, si prodigano nella violazione della nostra privacy. Troppi sono i malintenzionati, e il rischio che alcune delle nostre informazioni possano essere violate comincia a spaventarci non poco.

Per fortuna, però, ci sono dei mezzi che inibiscono (anzi direi rallentano perché purtroppo bisogna capire che tutto è violabile) i processi svolti dai malintenzionati mediante l’utilizzo della criptazione: un servizio ottimo per mandare email dal web come Send è un esempio lampante all’interno di questo “campo di applicazione”.

Send è un servizio che permette a tutti gli utenti di inviare email criptate utilizzando la nostra casella di posta direttamente online, dal browser, senza quindi richiedere l’installazione di software o plugin sul nostro computer.

Dall’arrivo di Facebook, sulla rete si sono moltiplicati a dismisura i social network che ci permettono di incontrare vecchi amici e curiosare tra i fatti altrui. Questo pullulare di piazze virtuali ha messo in pericolo la privacy degli utenti che, con una semplice ricerca su Google, potevano fino a ieri scoprire in pochi secondi i dati personali degli iscritti ai social network.

Secondo i Garanti Europei della Privacy l’indicizzazione delle pagine personali ledeva i diritti degli utenti ed ha emanato quindi una direttiva per rendere privati i dati pubblicati dagli utenti. A farne le spese, almeno per ora, c’è sopratutto Facebook che ha dovuto rendere inaccessibili ai motori di ricerca i dati dei propri utenti.

Oggi è domenica, ed essendo questo un giorno diverso dagli altri spesso ci capita di fare cose diverse da quelle che facciamo gli altri giorni. Una piccola parentesi del genere può essere fatta, perché no, anche su Geekissimo.

Geekissimo non è solo e per forza presentazione di guide, servizi e notizie concernenti l’ambito informatico, ma vuole essere qualcosa di più, vuole mirare e centrare quelli che sono obiettivi più impegnativi e più riflessivi. Vuole pensare e far pensare e non solo recensire. E tutto ciò, chiaramente, sempre su discorsi il più possibile vicini alla trattazione di argomenti correlati ai computer, e ad internet in genere.

Sentiamo molto spesso parlare di privacy, il diritto alla riservatezza delle informazioni personali, e spesso, giustamente, la pretendiamo. Ma sorge spontanea una domanda: non è che una volta connessi ad Internet tutta la nostra attenzione verso la privacy vada scemando?

Il dubbio, si sa, è lecito.. Motori di ricerca ai quali forniamo informazioni su molte delle cose che ci passano per la testa e che ricerchiamo per esigenze nostre, siti ai quali riveliamo spesso le nostre generalità, le nostre facce, le nostre abitudini, forum con i quali piano piano cominciamo a prendere confidenza andando così a minare la nostra riservatezza spesso utilizzandoli addirittura per confidarci, per chiedere aiuto morale o a volte semplicemente per raccontarci. Non è che ci scappa un po’ troppo?

Se tutto filasse liscio ed ognuno si facesse i fatti propri senza andare a sindacare in quelle che sono le questioni altrui il tutto sarebbe anche accettabile. Ma chi ci dice che le nostre informazioni non possano essere utilizzate per fini poco leciti o quantomeno ledenti la nostra privacy? Purtroppo nessuno!

Questo articolo è per tutti gli utenti che vorrebbero utilizzare Google Chrome ma non vogliono trasmettere i propri dati a

- Il copyright è dell’utente, ma è concessa a Google una licenza globale, priva di royalty e non esclusiva per riprodurre, adattare, modificare, tradurre, pubblicare o distribuire tutti i documenti conservati sul suo noto servizio di Office on-line.

- Google può chiudere il servizio in qualsiasi momento, senza avvertimenti e senza alcun obbligo circa la conservazione dei file presenti sui suoi server.

- Google si riserva il diritto di filtrare e/o rimuovere i contenuti.

- Google può inserire pubblicità dove e come vuole.

- I documenti cancellati, sono conservati per tre settimane sui server di “big G”.

Per proteggervi dai primi vi consiglio di consultare questo articolo che scrissi qualche tempo fa, per quanto riguarda invece i Keylogger software andiamo a parlare di Gernova Keylock.