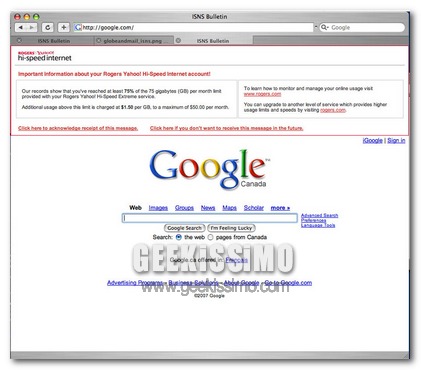

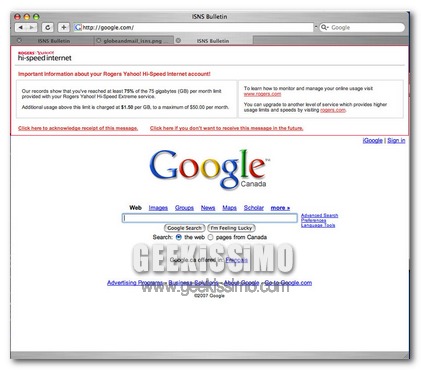

Rappresentanti di At&t e di altri importanti internet provider stanno discutendo la possibilità di filtrare, a livello di rete, i trasferimenti di materiale coperti da copyright ai computer degli utenti. “Dobbiamo farlo – ha spiegato un portavoce di At&t – e dobbiamo solo trovare un metodo gentile per iniziare a farlo”. Fino ad ora i provider internet hanno agito un po’ come delle autostrade a pedaggio: noi paghiamo e viaggiamo liberamente in rete. Per fare una metafora, ora è come se le autostrade iniziassero a voler avere una propria rete di poliziotti e controllori.

A richiedere questo servizio sono ovviamente le major proprietarie di film e musica e le case produttrici di software, che si dichiarano stanche di vedere il loro materiale illegalmente distribuito su internet. Il filtraggio, dicono, già avviene su YouTube o Soapbox: che ci vuole a inserirlo anche a livello di provider? Quello che chiedono – insomma – è di iniziare ad analizzare a campione i pacchetti digitali trasmessi da tutti gli utenti e scoprire se qualcuno sta trasmettendo o ricevendo materiale protetto da copyright.